Détection des cyberattaques dans les systèmes cyber-physiques

Achetée sur Istockphoto.com. Droits d’auteur.

Les cyberattaques peuvent modifier le comportement des capteurs et des actionneurs dans les installations industrielles et autres systèmes connectés. Il faut donc détecter les cyberattaques avant qu’elles ne compromettent le fonctionnement normal des systèmes et ne causent des dommages aux objets physiques, ainsi que des risques pour la sécurité. Nous proposons FID-GAN, un nouveau système de détection d’intrusion (IDS) qui détecte les cyberattaques là où d’autres mécanismes de sécurité, comme les pare-feu et l’authentification, ne parviennent pas à les bloquer. Notre solution ne nécessite pas de données sur les attaques (étiquetage de données), difficiles et même impossibles à obtenir, car de nouveaux types d’attaques apparaissent chaque jour. En outre, elle atteint des taux de détection plus élevés et est au moins 5,5 fois plus rapide qu’un IDS de base. Mots-clés: Systèmes cyber-physiques (CPS), sécurité industrielle, systèmes de détection d’intrusion (IDS), apprentissage machine, réseaux antagonistes génératifs (GAN).

Introduction

Les systèmes cyber-physiques (CPS) comprennent des processus informatiques et physiques afin de procéder à leur régulation au moyen de calculs, de communications efficaces, et de capteurs et actionneurs connectés [1]. Ils permettent l’accès et la commande à distance de systèmes, de dispositifs et de machines en associant des processus physiques, comme la détection et le calcul, qui analysent les données pour prendre des décisions. Ainsi, les CPS sont essentiels dans les environnements industriels, notamment dans le cadre de l’industrie 4.0 [1] [2]. Cependant, leur adoption généralisée introduit des menaces de sécurité pouvant entraîner une détection et une activation erronée. Ce mauvais comportement peut causer de graves dommages aux objets physiques commandés et nuire aux personnes qui en dépendent [2] [3].

Les systèmes de détection d’intrusion (IDS) détectent les cyberattaques que d’autres mécanismes de sécurité, comme les pare-feu et l’authentification, n’ont pas pu empêcher. Les progrès de l’intelligence artificielle et de l’apprentissage profond font naître de nouveaux IDS capables de gérer le niveau de sophistication et de complexité des cyberattaques actuelles [4] [5] [6]. Cependant, l’obtention d’échantillons d’attaques peut prendre beaucoup de temps et est parfois même impossible en raison des nouveaux types d’attaques qui apparaissent chaque jour. Il est donc préférable d’utiliser des IDS qui ne dépendent pas de ces données d’attaque [7] [9]. De plus, réduire la latence de détection, c’est-à-dire l’intervalle de temps entre le début d’une attaque et sa détection, est un défi de taille [10]. Par exemple, les IDS qui ne détectent les attaques sur les installations industrielles qu’une fois les dommages survenus ne remplissent pas leur rôle; les IDS doivent détecter les cyberattaques assez rapidement pour éviter les dommages.

Détection des attaques avec FID-GAN

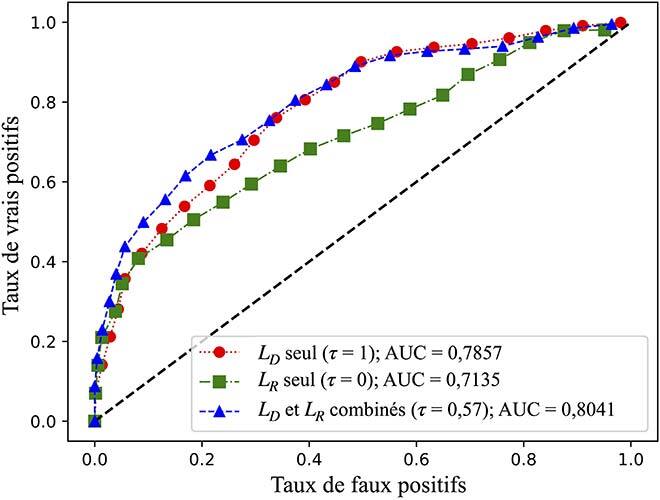

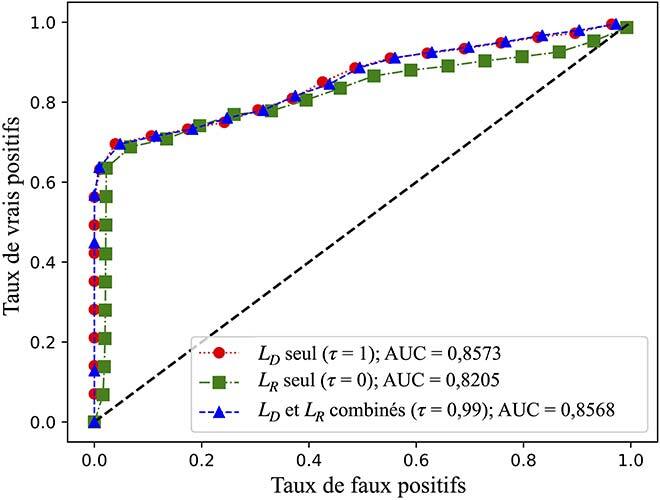

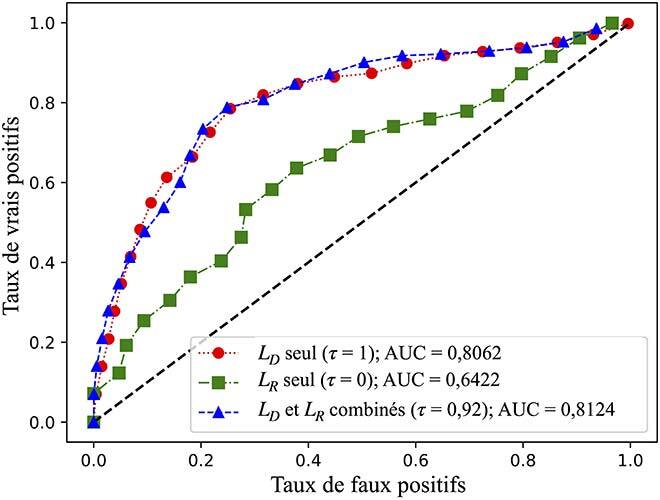

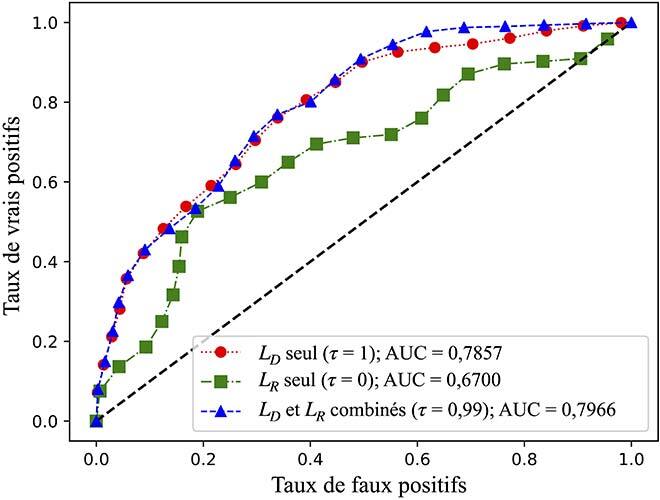

Nous proposons FID-GAN, un nouveau système de détection d’intrusion pour CPS qui ne repose pas sur des données d’attaque et qui détecte les attaques plus rapidement que d’autres solutions de pointe. Notre solution repose sur des données normales (données obtenues à partir du fonctionnement régulier des systèmes) et d’un réseau adversatif génératif (GAN), une architecture qui entraîne deux réseaux neuronaux concurrents appelés générateur et discriminateur. Le générateur apprend à synthétiser des données normales et calcule une perte de reconstruction (LR), qui mesure la différence entre un échantillon de données évalué et un échantillon similaire produit. Parallèlement, le discriminateur apprend à distinguer les données normales des anomalies en calculant une perte de discrimination (LD) qui mesure la probabilité qu’un échantillon présente une anomalie. FID-GAN combine LR et LD en un score de détection d’attaques qui représente la probabilité que l’échantillon analysé présente une anomalie. Contrairement à d’autres travaux, nous avons entraîné un troisième réseau neuronal qui accélère le calcul de LR et donc le score de détection d’attaques servant à détecter les cyberattaques.

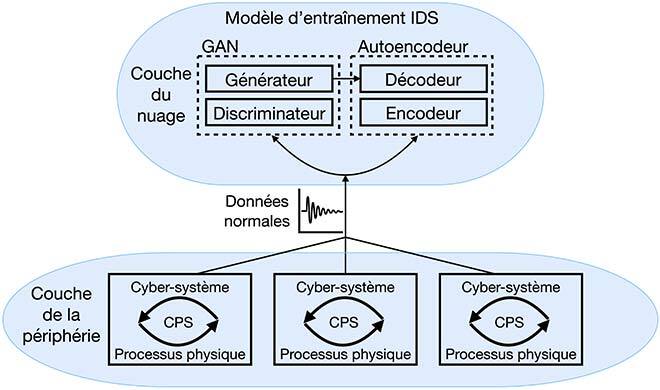

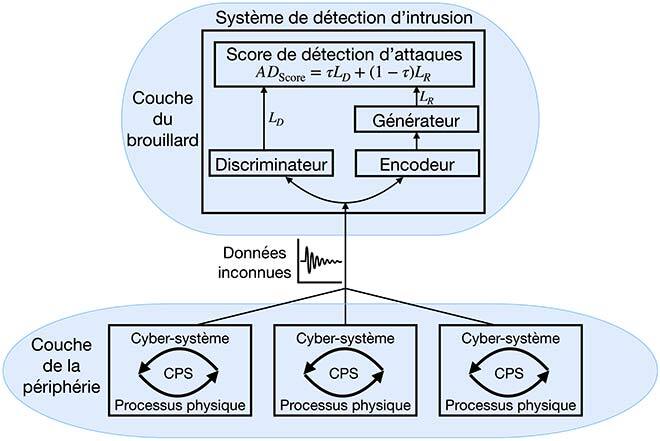

Pour accélérer encore plus la détection des attaques, notre IDS est déployé en trois couches : 1) périphérie, 2) brouillard et 3) nuage. La couche de la périphérie est celle où se trouvent les CPS. C’est de cette couche que proviennent les modèles de données normaux servant à entraîner les réseaux neuronaux. Les modèles de données inconnus qui sont évalués par notre IDS proviennent également des CPS de cette couche. La couche du nuage est dotée de plus de ressources informatiques et c’est là que sont entraînés les réseaux neuronaux. Enfin, la couche du brouillard est l’endroit où le système de détection proposé est déployé. Étant donné qu’il est plus proche des CPS de la couche de périphérie, la latence est plus faible, ce qui permet de détecter les attaques en temps réel. Les figures 1 (a) et 1 (b) montrent les modèles utilisés pour l’entraînement et la détection de FID-GAN.

Fig. 1 (a) Modèle d’entraînement FID-GAN

Fig. 1 (b) Modèle de détection FID-GAN

Efficacité de FID-GAN

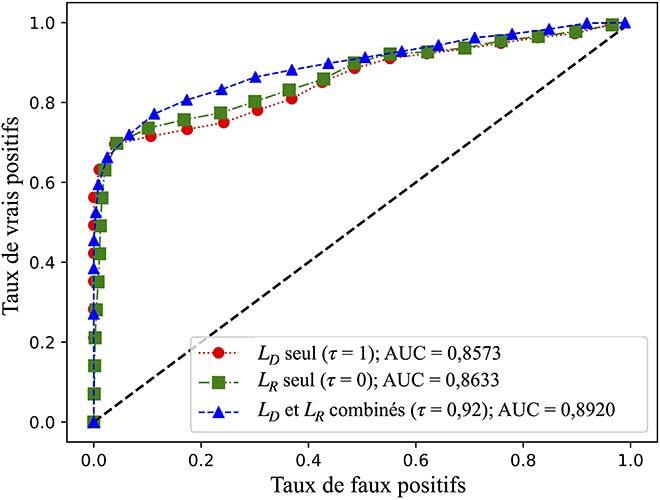

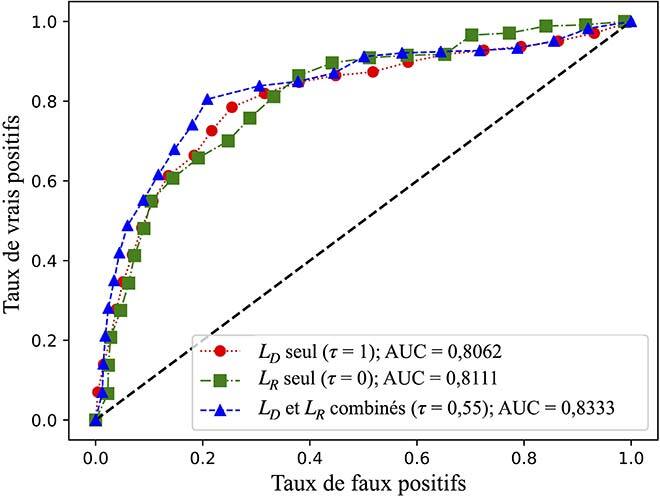

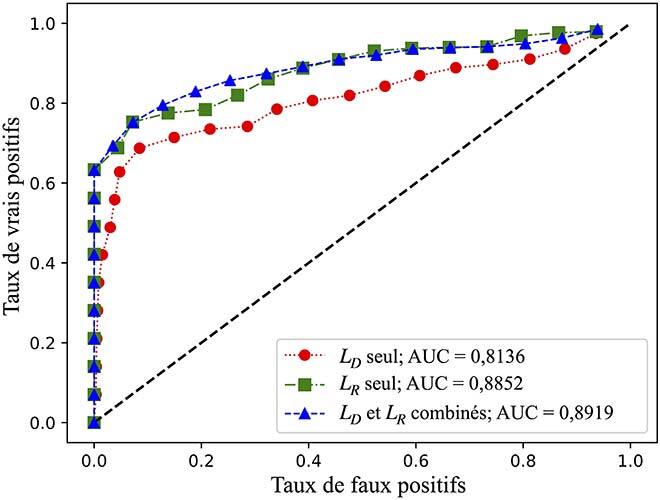

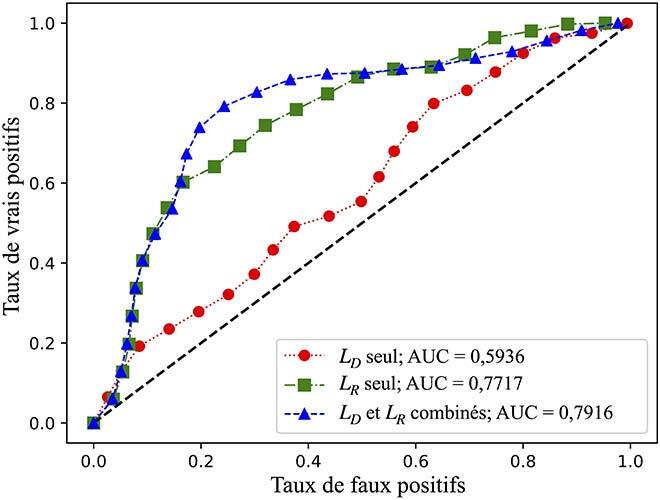

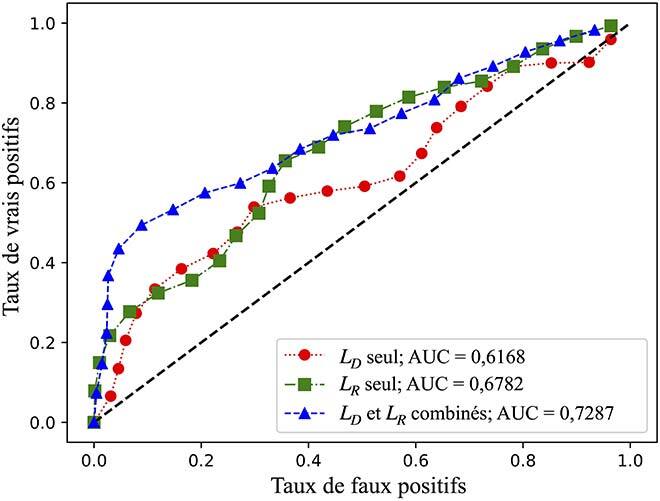

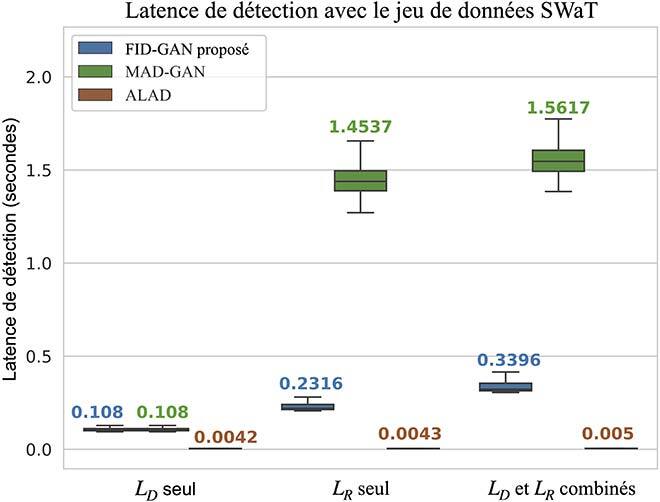

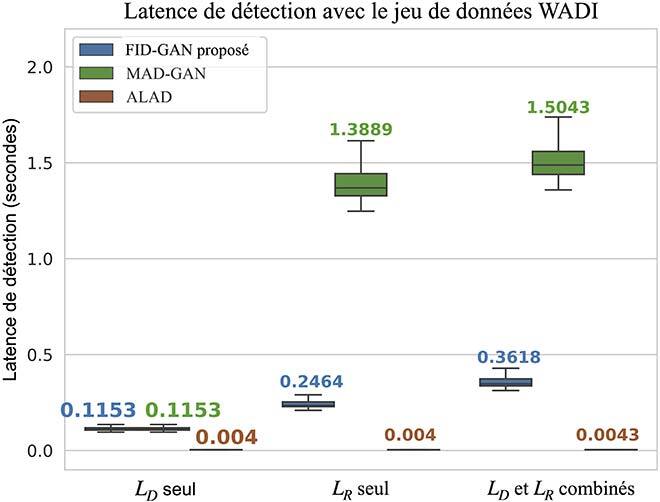

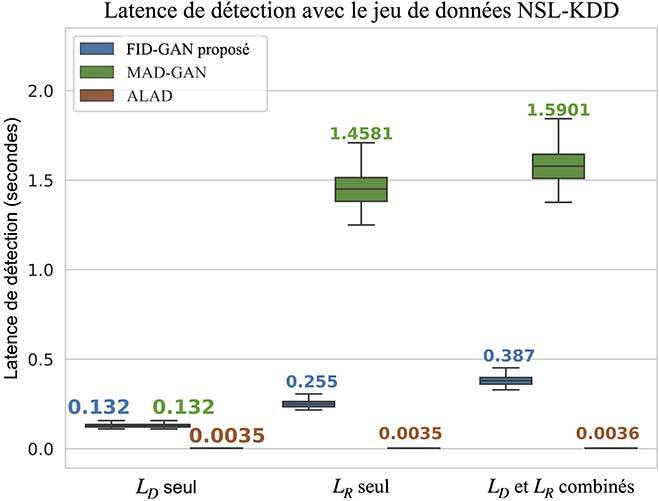

Nous avons évalué le taux de détection et la latence à l’aide de trois jeux de données publics : NSL-KDD [11], SWaT [12] et WADI [13]. Alors que NSL-KDD contient des données de trafic réseau et des attaques, SWaT et WADI contiennent des mesures de capteurs d’une usine de traitement des eaux. Nous avons comparé l’aire sous la courbe (AUC) de la caractéristique d’exploitation du récepteur (ROC) de FID-GAN avec deux IDS de pointe qui utilisent également des GAN : la détection d’anomalie multivariée avec GAN (MAD-GAN) [14] et la détection d’anomalie par apprentissage adverse (ALAD) [15]. Les figures 2, 3 et 4 montrent que notre IDS est plus précis que MAD-GAN et ALAD pour les trois jeux de données. En outre, la figure 5 montre que notre IDS est au moins 5,5 fois plus rapide que MAD-GAN. Bien qu’ALAD atteint la latence de détection la plus courte des trois IDS, il est moins précis en détection des attaques dans les deux ensembles de données avec des mesures de capteurs. Par conséquent, notre IDS est le plus approprié pour détecter les cyberattaques dans les CPS des trois IDS étudiés.

Fig. 2 (a) Courbes ROC de FID-GAN avec le jeu de données SWaT

Fig. 2 (b) Courbes ROC de FID-GAN avec le jeu de données WADI

Fig. 2 (c) Courbes ROC de FID-GAN avec le jeu de données NSL-KDD

Fig. 3 (a) Courbes ROC de MAD-GAN avec le jeu de données SWaT

Fig. 3 (b) Courbes ROC de MAD-GAN avec le jeu de données WADI

Fig. 3 (c) Courbes ROC de MAD-GAN avec le jeu de données NSL-KDD

Fig. 4 (a) Courbes ROC d’ALAD avec le jeu de données SWaT

Fig. 4 (b) Courbes ROC d’ALAD avec le jeu de données WADI

Fig. 4 (c) Courbes ROC d’ALAD avec le jeu de données NSL-KDD

Fig. 5 (a) Latence de détection avec le jeu de données SWaT

Fig. 5 (b) Latence de détection avec le jeu de données WADI

Fig. 5 (c) Latence de détection avec le jeu de données NSL-KDD

Conclusion

Nous proposons un nouvel IDS pour les CPS, à base de GAN, qui surpasse deux IDS de pointe et est au moins 5,5 fois plus rapide que l’un d’entre eux dans la détection des cyberattaques. La réduction du temps de détection est très importante, car il est nécessaire de détecter les attaques assez rapidement pour que les techniques de réaction aient le temps de prévenir les dommages. Ainsi, notre travail contribue à sécuriser les systèmes cyber-physiques de nombreuses industries et même les systèmes automatisés de nos foyers.

Informations supplémentaires

Pour plus d’informations sur le sujet, lire l’article suivant : P. Freitas de Araujo-Filho, G. Kaddoum, D. R. Campelo, A. Gondim Santos, D. Macêdo and C. Zanchettin, « Intrusion Detection for Cyber–Physical Systems Using Generative Adversarial Networks in Fog Environment, » IEEE Internet of Things Journal, vol. 8, no. 8, pp. 6247-6256, 15 April15, 2021, doi: 10.1109/JIOT.2020.3024800.